物聯網設備隨時可能成為攻擊目標,攻擊者可透過遠端入侵、竊取資料或發動DDoS攻擊,破壞網路安全。因此,物聯網安全需採取全面整合的方法,涵蓋設備的設計、開發、部署和維護。

任何連接到網路的設備,隨時都可能成為攻擊的目標。攻擊者可能透過遠端入侵物聯網設備,試圖竊取資料,進行分散式阻斷服務(Distributed Denial-of-Service, DDoS)攻擊,或試圖破壞網路的其餘部分。因此,物聯網安全需要採取一種全面的整合方法,涵蓋設備從設計、開發到部署及維護的完整生命週期(圖1)。

圖1 物聯網安全需採取全方位策略,涵蓋設備設計、開發、部署與維護的每個階段

圖1 物聯網安全需採取全方位策略,涵蓋設備設計、開發、部署與維護的每個階段

物聯網設備的安全性是客戶和設備製造商關注的重點。為了確保兩台設備之間的安全通訊,需要保護兩個關鍵區域。第一是設備之間的通訊通道以及在這些通道中傳輸的資料。這些資料由Thread、藍牙等通訊協定予以處理。第二是設備本身的安全性,這部分則是開發人員需承擔的責任。

物聯網設備面臨的安全威脅

目前已有多種標準和框架可為物聯網安全提供指南和最佳實踐,例如物聯網安全基金會、NIST網路安全框架、ISO/IEC27000系列和《OWASP物聯網10大安全性漏洞》等。然而,沒有任何一種通用標準可適用於所有物聯網設備,因為不同的設備具有不同的安全要求和挑戰,具體取決於其用例、功能和環境。

因此,物聯網設備製造商和開發人員需要採用並實施與其特定設備最相關且最合適的標準和框架,同時緊跟物聯網安全領域的新興趨勢和技術。

雖然物聯網設備中的安全威脅風險較低,但其他威脅可能帶來嚴重影響,並造成相當大的損害。以下為最常見的物聯網安全威脅:

未經授權的訪問

未經授權的訪問是物聯網中最常見的安全威脅之一。駭客可能利用弱密碼和其他漏洞訪問物聯網設備,以控制設備或竊取個人資訊。這類攻擊可能包括訪問設備的攝影鏡頭或麥克風,甚至利用設備發起DDoS攻擊。

資料洩露

資料洩露是物聯網設備中另一項常見的安全威脅。當攻擊者從設備或其網路獲取敏感或機密資料時,資料洩露便隨之發生。這不僅可能危害資料的隱私性與完整性,還可能使設備或使用者面臨身分盜用、欺詐或勒索等風險。

惡意軟體攻擊

第三種常見的物聯網安全威脅是惡意軟體攻擊。此類攻擊指惡意軟體在受害者的系統上執行未經授權的操作,可能會損害設備的功能和可靠性,並導致設備或其網路造成損壞、中斷甚至破壞。

分散式阻斷服務攻擊

另一項物聯網設備的安全威脅是分散式阻斷服務攻擊,也就是DDoS。這種攻擊針對網路資源和伺服器的可用性,透過使用大量的各種物聯網設備從不同位置訪問通訊介質發起攻擊,這使得檢測變得更加困難。因此,分析和防範DDoS攻擊是物聯網安全領域的重要研究主題。

物理篡改

此為另一種威脅,攻擊者透過物理方式訪問、更改或損壞設備及其元件。這類攻擊可能損害物聯網設備的完整性、功能性和機密性,進一步影響其安全性與運作。攻擊者可能藉此獲取未授權的訪問權限,操作或摧毀設備及其資料。

物聯網安全挑戰/應對策略

安全問題通常包括資料洩露、惡意軟體攻擊、分散式阻斷服務攻擊等。然而,物聯網設備更容易遭受其他類型的攻擊。例如攻擊者試圖在使用者設備上執行未經授權的代碼或進行產品偽造等簡單攻擊,也可能遭遇像差分功耗分析攻擊這類更為複雜的攻擊。

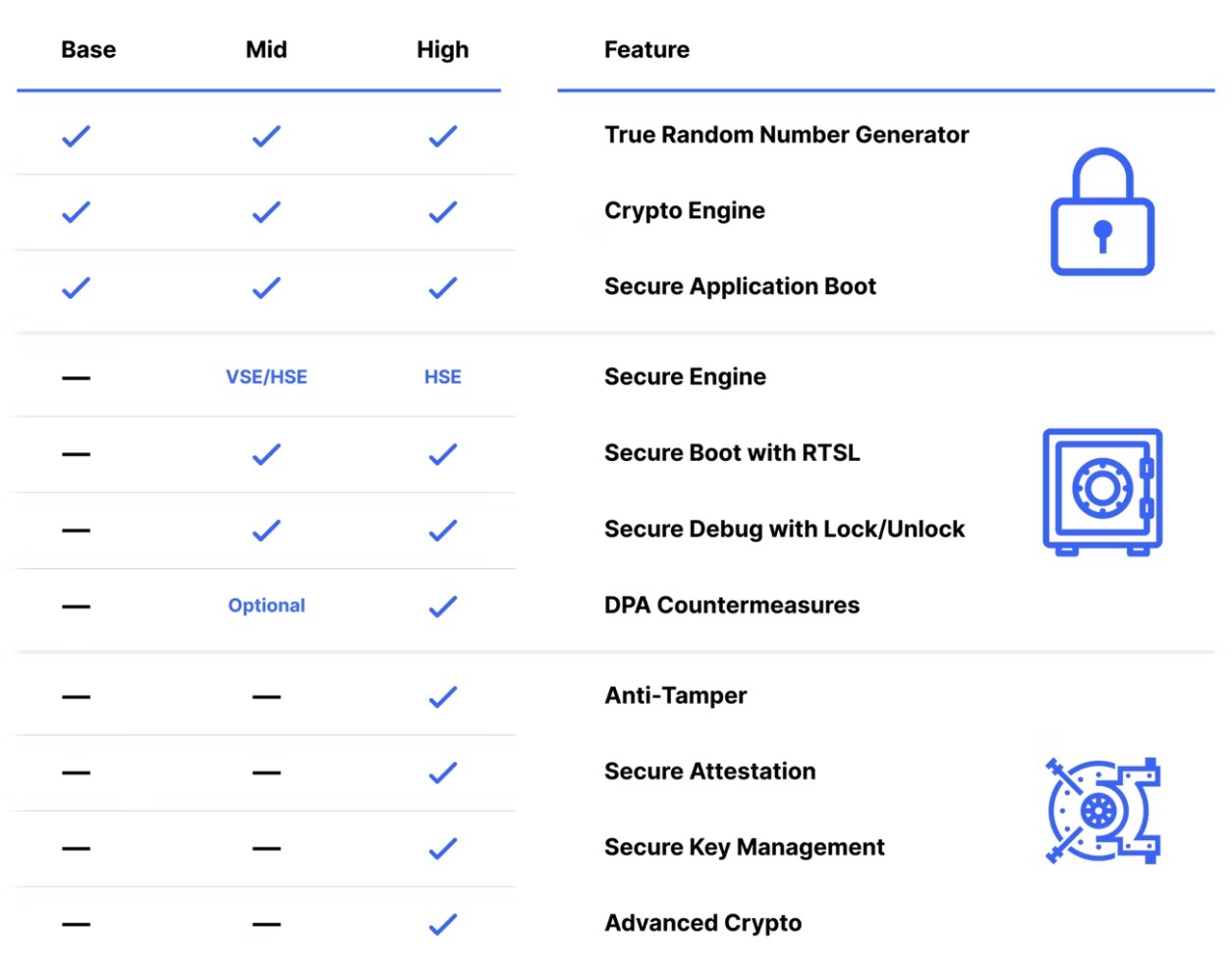

廠商如芯科科技(Silicon Labs)透過Secure Vault物聯網安全技術應對問題。Secure Vault安全功能套件,旨在保護物聯網設備免受持續演變的威脅。

Silicon Labs專注於為更加智慧且互連程度更高的世界提供安全可靠的連接。其產品和服務涵蓋全面的物聯網安全功能,包括安全啟動、安全調試、安全金鑰管理和安全身分等功能。

接下來將探討常見的安全對策,這些對策有助於保護終端設備的金鑰和私密金鑰,並確保實現一個完全安全的生態系統(圖2)。

圖2 保護金鑰和私密金鑰的安全對策

圖2 保護金鑰和私密金鑰的安全對策

Secure Vault Mid功能將保護終端設備免受邏輯攻擊向量的威脅。應用程式為防範物理攻擊向量須具備Secure Vault High功能,例如安全金鑰管理和篡改保護。希望保護其設備免受產品假冒以及設備克隆的設備製造商,應考慮投資於安全身分,該功能可讓調試管理器能夠在允許設備加入智慧物聯網網路之前,先驗證其身分。

安全金鑰管理

有多種方法可以安全地儲存金鑰。一種方法是創建高成本的記憶體單元,這些記憶體單元將嵌入安全子系統之中。從矽晶片區域的角度來看,這些記憶單元代價高昂,始終會讓決策者格外關注。然而,這些記憶單元總是有限的,一些關鍵材料最終以未經加密的明文形式儲存在標準記憶體中。另一種儲存安全金鑰的方法是利用物理不可複製功能(Physical Unclonable Function, PUF)創建特定於設備的加密金鑰,並將所有關鍵材料以加密金鑰BLOB的形式儲存在標準記憶體中。這種做法可為使用者提供近乎無限的安全金鑰儲存。

物理不可複製功能

PUF是一種嵌入積體電路(IC)的物理結構,因其獨特的微米或奈米尺度特性源於固有的深亞微米製程變種,因此難以對其進行複製。靜態隨機存取記憶體(Static Random Access Memory, SRAM)PUF是基於可用標準元件的最知名PUF。

其他向量攻擊

攻擊者嘗試在設備上運行其未經授權代碼的威脅始終存在。為了解決這個問題,安全啟動會在允許應用程式碼在設備上運行之前,對代碼進行簽名驗證。這是基於唯讀記憶體(Read-Only Memory, ROM)的信任根,並將該信任根作為驗證序列的安全錨。此外,還可以透過鎖定調試埠和啟用差分功率分析(Differential Power Analysis, DPA)對策來防止未經授權訪問設備,以防透過側通道攻擊解鎖設備。

安全性是物聯網設備中一個非常有趣的領域,因為人們永遠無法保證對設備進行100%的防護。就像洋蔥的層數越多就越難剝開一樣,在設備中設置的安全層數越多,攻擊者試圖訪問資訊的難度和成本也會隨之增加。遵循按設計確保安全的理念,意謂著從設計、開發、部署和維護的每一階段,安全均已嵌入並整合到設備的整個生命週期中。

(本文作者為Silicon Labs產品行銷經理)